Самые известные компьютерные вирусы

Содержание:

- Антивирусы: как они работают и что умеют?

- Компьютерные вирусы

- Как защититься от вирусной «инфекции»?

- Профилактика и лечение

- Криминализация

- Elk Cloner

- Формальное определение

- Jerusalem

- Полулегальный бизнес

- Как вирусы попадают в компьютер?

- Какие повреждения вызывает компьютерный вирус?

- Виды компьютерных угроз

- Атака салями

- Противодействие обнаружению

- Какой вред несут вредоносные программы

Антивирусы: как они работают и что умеют?

Основные задачи антивирусного ПО —обнаружение вредоносного кода, предотвращение заражения им операционной системы или файлов, а также восстановление их после инфицирования. Современные решения предлагают всевозможные дополнительные функции вроде защиты от фишинга, спама, безопасных покупок в интернете, родительского контроля, блокировки рекламы.

Проверка на присутствие вредоносного кода может осуществляться как в реальном времени, так и по запросу. Естественно, что для оптимальной защиты антивирус должен отслеживать все происходящие в компьютере процессы и сканировать поступающие файлы. Проверка по запросу обычно осуществляется для проведения более глубокого анализа или в случае, если ПК какое-то время находился без защиты.

Детектирование вредоносного кода может осуществляться несколькими способами: при помощи сигнатурного анализа, методом контроля целостности, определением подозрительных команд и запуском потенциально зараженных программ в виртуальной среде. Каждый из них имеет свои преимущества и недостатки, поэтому большинство антивирусов используют их в комплексе.

Наиболее часто применяемый сигнатурный анализ представляет собой не что иное, как сопоставление кода определенного файла с существующей базой данных. Каждый вирус имеет свою уникальную последовательность байтов, которая тщательно анализируется специалистами антивирусных лабораторий и заносится в базу данных. На основание этой базы антивирус и производит сравнение, определяя вредоносные программы. Именно поэтому не стоит пренебрегать обновлениями, рекомендуемыми производителем, а лучше просто включить автоматический режим апдейта. Среди плюсов этого способа стоит отметить высокую точность детектирования, главный же минус — невозможность определения вируса, если его сигнатура не внесена в базу.

Метод контроля целостности основан на отслеживании подозрительных событий, которые в штатном режиме работы операционной системы не должны происходить. Вирус, выполняя те или иные действия, нарушает стандартные процессы — это можно определить, сравнив исходное состояние программного кода с его текущим состоянием. Если различия есть, значит с большой долей вероятности произошло заражение и стоит произвести дополнительную проверку. Этот способ значительно быстрее сигнатурного анализа, при этом он способен распознавать подозрительные действия, осуществляемые даже теми вирусами, которых еще нет в базах данных разработчиков.

Детектирование подозрительных команд, называемое также эвристическим анализом, отслеживает нестандартные процессы, запускаемые теми или иными программами. Например, если браузер пытается форматировать жесткий диск или внести данные в реестр операционной системы, то это, скорее всего, работа вируса. Этот способ также не требует существенной производительности, но, к сожалению, не может похвастаться и высокой точностью.

Еще в антивирусах применяется анализ поведения запущенной программы. Если запустить подозрительное приложение в штатной рабочее среде операционной системы, то в случае ее заражения она просто нанесет ущерб компьютеру. Именно поэтому разработчики антивирусов создали виртуальную рабочую среду, назвав ее песочницей. В ней можно без риска заражения запускать любые подозрительные программы, анализируя их поведение. Этот способ имеет высокую эффективность обнаружения как известных, так и неизвестных вирусов, но и требуют активного участия пользователя, который должен принимать решение в ответ на предупреждение системы об опасности.

В ряде случаев тревоги могут быть ложными, а владелец антивируса, не видя наглядной эффективности метода, постепенно перестает реагировать на предупреждения, разрешая всем запускаемым программам выполнять действия, или вовсе отключает программу, чего для надежной защиты компьютера делать, конечно же, не стоит.

Ниже мы собрали пять наиболее популярных антивирусов, которые обеспечивают наилучшую защиту персональных данных и обладают полезными дополнительными функциями.

Компьютерные вирусы

Под компьютерным вирусом принято понимать программы или элементы программ, несанкционированно проникшие в компьютер с целью нанесения вреда, отличительной особенностью которых является способность самотиражирования. Наибольшая опасность таких вирусов заключается в том, что прежде чем нанести вред компьютеру и самообнаружиться, они копируются в другие программные файлы, т. е. заражение происходит аналогично биологическим вирусам.

В настоящее время не существует официальной классификации вирусов. Однако когда речь заходит о заражении или повреждении компьютера вирусами наиболее часто используется следующая терминология:

- компьютерные вирусы

- черви

- троянские программы или просто трояны

- зомби

- шпионские программы

- хакерские атаки

- вредоносное программное обеспечение

- полезные вирусы

Червь (Worm)- это программа, которая тиражируется на жестком диске, в памяти компьютера и распространяется по сети. Особенностью червей, отличающих их от других вирусов, является то, что они не несут в себе ни какой вредоносной нагрузки, кроме саморазмножения, целью которого является замусоривание памяти, и как следствие, затормаживание работы операционной системы.

Троян или троянский конь (Trojans) — это программа, которая находится внутри другой, как правило, абсолютно безобидной программы, при запуске которой в систему инсталлируются программа, написанная только с одной целью — нанести ущерб целевому компьютеру путем выполнения несанкционированных пользователем действий: кражи, порчи или удаления конфиденциальных данных, нарушения работоспособности компьютера или использования его ресурсов в неблаговидных целях.

Таким образом, троянские программы являются одним из самых опасных видов вредоносного программного обеспечения, поскольку в них заложена возможность самых разнообразных злоумышленных действий.

Зомби (Zombie) — это программа-вирус, которая после проникновения в компьютер, подключенный к сети Интернет управляется извне и используется злоумышленниками для организации атак на другие компьютеры. Зараженные таким образом компьютеры-зомби могут объединяться в сети, через которые рассылается огромное количество нежелательных сообщений электронной почты, а также распространяются вирусы и другие вредоносные программы.

Шпионская программа (Spyware) — это программный продукт, установленный или проникший на компьютер без согласия его владельца, с целью получения практически полного доступа к компьютеру, сбора и отслеживания личной или конфиденциальной информации.

Эти программы, как правило, проникают на компьютер при помощи сетевых червей, троянских программ или под видом рекламы (adware).

Одной из разновидностей шпионских программ являются фишинг рассылки.

Фишинг (Phishing) — это почтовая рассылка имеющая своей целью получение конфиденциальной финансовой информации. Такое письмо, как правило, содержит ссылку на сайт, являющейся точной копией интернет-банка или другого финансового учреждения. Пользователь, обычно, не догадывается, что находится на фальшивом сайте и спокойно выдает злоумышленникам информацию о своих счетах, кредитных карточках, паролях и т. д.

Как защититься от вирусной «инфекции»?

С помощью антивирусной программы! Это программное обеспечение не только находит и удаляет вирусы, но и препятствует их проникновению на ПК

Если антивирусное ПО не установлено, пользователь может обратить внимание на деятельность вирусов слишком поздно, когда они натворят порядочно бед в системе

Если на компьютере установлено антивирусное программное обеспечение, оно запускается вместе с операционной системой и функционирует в фоновом режиме во время всего сеанса работы пользователя. Рекомендация: пользователь должен через определенные промежутки времени полностью проверять жесткие диски своего ПК с помощью антивирусного сканера (этот модуль есть во всех антивирусных программах). Кроме того, необходимо настроить «защитника» так, чтобы он выполнял проверку всех вложений в сообщениях, которые приходят по электронной почте.

Профилактика и лечение

В настоящий момент существует множество антивирусных программ, используемых для предотвращения попадания вирусов в ПК. Однако нет гарантии, что они смогут справиться с новейшими разработками

Поэтому следует придерживаться некоторых мер предосторожности, в частности:

Не работать под привилегированными учётными записями без крайней необходимости (учётная запись администратора в Windows).

Не запускать незнакомые программы из сомнительных источников.

Стараться блокировать возможность несанкционированного изменения системных файлов.

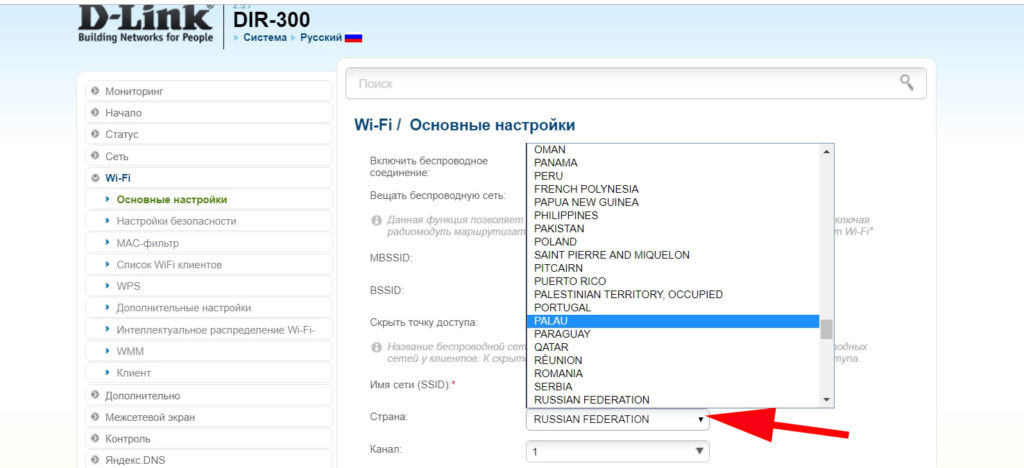

Отключать потенциально опасную функциональность системы (например, autorun-носителей в MS Windows, сокрытие файлов, их расширений и пр.).

Не заходить на подозрительные сайты, обращать внимание на адрес в адресной строке обозревателя.

Пользоваться только доверенными дистрибутивами.

Постоянно делать резервные копии важных данных, желательно на носители, которые не стираются (например, BD-R) и иметь образ системы со всеми настройками для быстрого развёртывания.

Выполнять регулярные обновления часто используемых программ, особенно тех, которые обеспечивают безопасность системы.

Криминализация

Создателю вируса Scores, нанесшего в 1988 ущерб пользователям компьютеров Macintosh, не было предъявлено обвинений, поскольку его действия не подпадали под имеющийся на тот момент в США закон Computer Fraud and Abuse Act либо другие законы. Этот случай привёл к разработке одного из первых законов, имеющих отношение к компьютерным вирусам: Computer Virus Eradication Act (1988). Сходным образом создатель самого разрушительного вируса ILOVEYOU в 2000 году избежал наказания из-за отсутствия на Филиппинах соответствующих ситуации законов.

Создание и распространение вредоносных программ (в том числе вирусов) преследуется в некоторых странах как отдельный вид правонарушений: в России согласно Уголовному кодексу РФ (), в США согласно Computer Fraud and Abuse Act, в Японии. Во многих странах, однако, создание вирусов само по себе не является преступлением, и нанесенный ими вред подпадает под более общие законы о компьютерных правонарушениях.

Elk Cloner

В США во время повсеместной компьютеризации настольные машины Apple II были широко распространены в школьных классах в 1980-х. Так вот, вполне возможно, что самым первым вирусом, нацеленным на персональные компьютеры, стал «Elk». Он был написан для Apple учащимся средней школы.

В 1982 году Ричард Скрента был в девятом классе, когда он написал вирус, который заставлял зараженные компьютеры показывать стихотворение первые 50 раз при загрузке операционной системы.

Вот и все, просто стихотворение (как же мы были невинны тогда). Потому что «Elk Cloner» был вирусом загрузочного сектора. Он заражал каждую дискету, которую вставляли в компьютер, который, в свою очередь, был заражен от других ПК.

В наше время такое баловство считается обыденностью, но в 1982 году это считалось новаторством.

Формальное определение

Нет общепринятого определения вируса. В академической среде термин был употреблён Фредом Коэном в его работе «Эксперименты с компьютерными вирусами», где он сам приписывает авторство термина Леонарду Адлеману.

Формально вирус определён Фредом Коэном со ссылкой на машину Тьюринга следующим образом:

M : (SM, IM, OM : SM x IM > IM, NM : SM x IM > SM, DM : SM x IM > d)

с заданным множеством состояний SM, множеством входных символов IM и отображений (OM, NM, DM), которая на основе своего текущего состояния s ∈ SM и входного символа i ∈ IM, считанного с полубесконечной ленты, определяет: выходной символ o ∈ IM для записи на ленту, следующее состояние машины s’ ∈ SM и движения по ленте d ∈ {-1,0,1}.

Для данной машины M последовательность символов v : vi ∈ IM может быть сочтена вирусом тогда и только тогда, когда обработка последовательности v в момент времени t влечёт за собой то, что в один из следующих моментов времени t последовательность v′ (не пересекающаяся с v) существует на ленте, и эта последовательность v′ была записана M в точке t′, лежащей между t и t″:

∀ CM ∀ t ∀ j:

SM(t) = SM ∧

PM(t) = j ∧

{ CM(t, j) … CM(t, j + |v| - 1)} = v ⇒

∃ v' ∃ j' ∃ t' ∃ t":

t < t" < t' ∧

{j' … j' +|v'|} ∩ {j … j + |v|} = ∅ ∧

{ CM(t', j') … CM(t', j' + |v'| - 1)} = v' ∧

PM(t") ∈ { j' … j' + |v'| - 1 }

где:

- t ∈ N число базовых операций «перемещения», осуществлённых машиной

- PM ∈ N номер позиции на ленте машины в момент времени t

- SM начальное состояние машины

- CM(t, c) содержимое ячейки c в момент времени t

Данное определение было дано в контексте вирусного множества VS = (M, V) — пары, состоящей из машины Тьюринга M и множества последовательностей символов V: v, v’ ∈ V. Из данного определения следует, что понятие вируса неразрывно связано с его интерпретацией в заданном контексте, или окружении.

Фредом Коэном было показано, что «любая самовоспроизводящаяся последовательность символов: одноэлементный VS, согласно которой существует бесконечное количество VS, и не-VS, для которых существуют машины, по отношению к которым все последовательности символов является вирусом, и машин, для которых ни одна из последовательностей символов не является вирусом, даёт возможность понять, когда любая конечная последовательность символов является вирусом для какой-либо машины». Он также приводит доказательство того, что в общем виде вопрос о том, является ли данная пара (M, X) : Xi ∈ IM вирусом, неразрешим (то есть не существует алгоритма, который мог бы достоверно определить все вирусы) теми же средствами, которыми доказывается неразрешимость проблемы остановки.

Другие исследователи доказали, что существуют такие типы вирусов (вирусы, содержащие копию программы, улавливающей вирусы), которые не могут быть безошибочно определены ни одним алгоритмом.

Jerusalem

Вирус Jerusalem был создан в 1988 году в Израиле, и наделал много шума среди пользователей с Ближнего Востока, а также из Европы и США. В те времена никто не знал, как бороться с вирусным программным обеспечением, а антивирусы были диковинкой и не пользовались большой популярностью.

Вреда этот вирус приносил немало: он заражал файлы, созданные или открытые за день, а при запуске просто удалял их. Весь процесс сопровождался медленным удалением всех данных, сохраненных на жёстком диске.

Автор вируса и его мотивы так и остались неизвестными. Однако сам вирус стал одним из самых опасных на планете, и положил начало семейству резидентных вирусов Suriv.

Полулегальный бизнес

Помимо студентов-вирусописателей и откровенно криминального бизнеса в интернете существует также деятельность на грани закона — бизнес «полулегальный». Системы навязывания электронной рекламы, утилиты, периодически предлагающие пользователю посетить те или иные платные веб-ресурсы, прочие типы нежелательного программного обеспечения — все они также требуют технической поддержки со стороны программистов-хакеров. Данная поддержка требуется для реализации механизмов скрытного внедрения в систему, периодического обновления своих компонент, разнообразной маскировки (чтобы защитить себя от удаления из системы), противодействия антивирусным программам — перечисленные задачи практически совпадают с функционалом троянских программ различных типов.

Принудительная реклама (Adware)

Производится внедрение в систему специальных рекламных компонентов, которые периодически скачивают рекламную информацию с особых серверов и показывают её пользователю. В большинстве случаев (но не всегда) внедрение в систему происходит незаметно для пользователя, а рекламные окна всплывают только при работе интернет-браузера (так рекламные системы маскируются под рекламные баннеры веб-сайтов).

После принятия несколькими штатами США антирекламных законов, разработчики Adware были фактически выведены за рамки закона (а почти все они — американские компании). В результате, некоторые из них максимально легализовали свои разработки: теперь Adware поставляется с инсталлятором, видна иконка на системной панели и есть деинсталлятор. Но представить себе человека, который в здравом уме и трезвой памяти добровольно установит на компьютер рекламную систему трудно, и поэтому легальные Adware стали навязывать вместе с каким-либо бесплатным софтом. При этом инсталляция Adware происходит на фоне инсталляции этого софта: большинство пользователей нажимают «OK», не обращая внимания на тексты на экране, — и вместе с устанавливаемыми программами получают и рекламные. А поскольку зачастую половина рабочего стола и системной панели заняты самыми разнообразными иконками, то иконка рекламной программы теряется среди них. В результате де-юре легальный Adware устанавливается скрытно от пользователя и не виден в системе.

Стоит также отметить, что в некоторых случаях удалить легальные рекламные системы без нарушения работы основного софта невозможно. Подобным образом производители Adware защищаются от деинсталляции.

Порнографический бизнес, платные веб-ресурсы

Для привлечения пользователей на платные веб-сайты часто также используются различные программы, которые де-юре не попадают в разряд вредоносных, поскольку они никак не скрывают своего присутствия, а на платный ресурс пользователь попадает, только положительно ответив на соответствующий вопрос. Однако такие программы часто устанавливаются в систему без ведома пользователя, например, при посещении веб-сайтов сомнительного содержания. Затем они настойчиво предлагают пользователю посетить тот или иной платный ресурс.

Ложные анти-шпионские (Anti-Spyware) или антивирусные утилиты

Это достаточно новый вид бизнеса. Пользователю «подсовывается» небольшая программа, которая сообщает о том, что на компьютере обнаружено шпионское программное обеспечение или вирус. Сообщается в любом случае, вне зависимости от реальной ситуации — даже если на компьютере кроме ОС Windows больше ничего не установлено. Одновременно пользователю предлагается за небольшую сумму приобрести «лекарство», которое, на самом деле, почти ни от чего не лечит.

Как вирусы попадают в компьютер?

Чтобы вирус начал свою разрушительную деятельность, он должен сначала попасть в ваш компьютер. Для этого существует несколько путей:

- Через зараженный носитель информации, например USB-флэшку или оптический диск;

- Через другой компьютер в локальной сети;

- Через электронную почту. Большинство вредителей прячутся в файлах, прикрепленных к письму, и активируются в тот момент, когда любопытный пользователь открывает это вложение. Поскольку общение через e-mail очень популярно, этот метод распространения вредителей наиболее эффективен;

- Через Интернет – особенно опасны трояны, которые прячутся в бесплатном софте. Пользователь, позарившийся на «халяву», получает в придачу вредителя. Иногда для заражения ПК достаточно просто открыть веб-страницу. Вирусы «попутной загрузки» (по англ. Drive-by-Downloads) используют для этого уязвимые места веб-браузеров – например, маскируются под рисунок, и как только вы открываете его для просмотра, браузер выполняет вредоносный код и – вирус уже поражает вашу систему.

Какие повреждения вызывает компьютерный вирус?

Вирусы могут наносить самый различный вред. В большинстве случаев они удаляют файлы или необратимо повреждают их. Если такое произойдет с важным системным файлом, вы не сможете запустить операционную систему после заражения.

Повреждение физического оборудования также возможно, но случается довольно редко. Например, помимо прочего, вирус может разгонять видеокарту, вызывая ее перегрев и приводя к выходу из строя.

Простое уничтожение файлов не приносит финансовой выгоды для преступников, поэтому вирусы стали им неинтересны. Тем более, что сегодня есть значительно более прибыльные вредоносные программы — те же вымогатели или рекламное ПО, так называемая «адварь».

Виды компьютерных угроз

Давайте рассмотрим самые основные виды вирусов и узнаем их функции.

Разделю их на категории:

Рекламные (не опасные)

Тормозят компьютер со страшной силой, а так же устанавливают много лишних программ, которые мешают и вовсе не нужны.

Термические

Раньше были такие. Нагружали процессор до 100%. Тем самым сжигали его. И компьютер выходил из строя. Сейчас таких не встречал. Думаю, их нет.

Особо опасные

Шифраторы информации. Они способны заменить, скрыть все важные документы под залог выплатить энную сумму на номер телефона, например, бывают разного вида.

Червь. Задача простая забить компьютер мусором, чтобы он ужасно тупил, размножиться, занять свободное место, часто передается через эл. почту, в письмах.

Троян. Сам не размножается. Прячется и не как себя не проявляет пока не откроют программу. Предназначен он для воровства важных данных, а также их изменения.

Шпионские программы. Если просто то плохие дядьки, запустив данную угрозу, отключают компьютер и начинают собирать всю информацию про Вас. Счета карт, номера, адреса, пароли все самое ценное, что есть у человека.

Банерные вирусы. Страшные монстры. В определенный день появляется окно, которое нельзя уже закрыть и на компьютере больше не работает не одна клавиша, мышь или другие устройства ввода.

Далее мошенники в самой проге указывают данные для перевода денег и дают рекомендации, что нужно сделать, в противном случае уничтожают данные или систему Виндовс. Вылечить такие вредоносные хакерские команды очень сложно и противно.

Вирусы вредители. Убивают Виндовс. Тормозят работу ПК. Встречаются редко.

Фишинг. Передается через письма, где указывается просьба перейти по указанному адресу, сайту хакера.

Прочие редкие вирусы. Нарушают работу других программ. Проникают на компьютер жертвы и скрывают свое присутствие после воровства данных. А так же шпионы которые без ведома , скрытно пересылают важные данные на ресурсы хакеров.

Атака салями

А теперь поговорим о биче банковских компьютерных систем — атаке «салями».

Чтобы понять смысл такой атаки, полезно вспомнить технологию

изготовления известного сорта колбасы, которая создается путем

соединения в общее целое множества мелких кусочков мяса. Получается

достаточно вкусно.

При разработке банковских систем устанавливается правило

округления (или усечения), используемое при выполнении всех операций.

Вся хитрость состоит в том, как запрограммировать обработку

округлений. Можно, конечно, просто удалять несуществующие величины.

Но можно и не удалять, а накапливать на некоем специальном счете. Там

пол цента, тут пол цента… — а в сумме? Как свидетельствует практика,

сумма, составленная буквально из ничего, за пару лет эксплуатации

«хитрой» программы в среднем по размеру банке, может исчисляться

тысячами долларов.

Другой вариант использования «атаки салями»:

При обмене валют всегда существует два курса – курс продажи и курс покупки.

Благодаря существованию этой разницы, или спрэда, банки при переводе денег из

одной валюты в другую всегда получают прибыль. Во время проведения конвертации

при использовании большинства валют банки округляют суммы до двух десятых от денежной единицы.

Так, при покупке долларов на сумму 1000,00 евро клиент получает, например,

1.364,00 условных единиц, хотя на самом деле при текущем курсе валют реальная сумма

обмена может составлять порядка 1.364,0045.

Используя эту систему округления злоумышленник может попытаться совершить обмен минимально

допустимой суммы –в большинстве случаев это 0,01 от единицы денежной валюты.

Если попытаться таким образом поменять 0,01 евро на доллары, то получиться сумма

приблизительно в 0,01364 долларов. Банк автоматически округлит получившуюся величину

до двух сотых и выдаст клиенту 0,01 доллара, что составит 27% убытка клиенту.

Однако если попытаться произвести ту же операцию наоборот,

то при конвертации получиться сумма приблизительно в 0,0072046,

которая также, в конечном счете, будет округлена до 0,01.

В вышеприведенном примере потенциальный злоумышленник, воспользовавшись законными средствами,

получил доход в 38,8%. Проведение данной транзакции не сможет принести большого дохода,

однако если повторить операцию по обмену сто раз, то 1 доллар можно поменять на 1 евро.

При использовании автоматизированных сценариев, злоумышленники может производить десятки

тысяч транзакций в день и зарабатывать по несколько тысяч долларов

Можно сказать, что атака салями — компьютерная реализация

известной поговорки «С миру по нитке — голому рубаха».

Программные закладки при хаотичной «информатизации»

финансовой сферы становятся мощным деструктивным фактором в ее

развитии. Трудность обнаружения закладок и борьбы с их воздействием

без преувеличения позволяет назвать их информационным оружием.

Легко понять недоумение и огорчение банкиров, видящих

заведомо фальшивые платежные поручения, которые системы электронной

подписи считают подлинными.

Чтобы избежать подобных разочарований, необходимо постоянно

помнить об информационной угрозе и еще … легенду о троянском коне.

Противодействие обнаружению

Во времена MS-DOS были распространены стелс-вирусы, перехватывающие прерывания для обращения к операционной системе. Вирус таким образом мог скрывать свои файлы из дерева каталогов или подставлять вместо заражённого файла исходную копию.

С широким распространением антивирусных сканеров, проверяющих перед запуском любой код на наличие сигнатур или выполнение подозрительных действий, этой технологии стало недостаточно

Скрытие вируса из списка процессов или дерева каталогов для того, чтобы не привлекать лишнее внимание пользователя, является базовым приёмом, однако для борьбы с антивирусами требуются более изощрённые методы. Для противодействия сканированию на наличие сигнатур применяется шифрование кода и полиморфизм

Эти техники часто применяются вместе, поскольку для расшифрования зашифрованной части вируса необходимо оставлять расшифровщик незашифрованным, что позволяет обнаруживать его по сигнатуре. Поэтому для изменения расшифровщика применяют полиморфизм — модификацию последовательности команд, не изменяющую выполняемых действий. Это возможно благодаря весьма разнообразной и гибкой системе команд процессоров Intel, в которой одно и то же элементарное действие, например сложение двух чисел, может быть выполнено несколькими последовательностями команд.

Также применяется перемешивание кода, когда отдельные команды случайным образом разупорядочиваются и соединяются безусловными переходами. Передовым фронтом вирусных технологий считается метаморфизм, который часто путают с полиморфизмом. Расшифровщик полиморфного вируса относительно прост, его функция — расшифровать основное тело вируса после внедрения, то есть после того, как его код будет проверен антивирусом и запущен. Он не содержит самого полиморфного движка, который находится в зашифрованной части вируса и генерирует расшифровщик. В отличие от этого, метаморфный вирус может вообще не применять шифрование, поскольку сам при каждой репликации переписывает весь свой код.

Какой вред несут вредоносные программы

Виды компьютерных вирусов и вред, который они несут:

- Руткит (rootkit) образован от слова “корень” и означает права суперпользователя, который может вносить изменения в корневые папки ОС и менять алгоритмы ее работы.

- Бэкдор (back door) переводится как “чёрный ход”. Злоумышленник получает удаленный доступ к вашему компьютеру.

- Кейлогер (keylogger) означает регистрирующее устройство, которое может отслеживать каждое действие пользователя (видеозапись с экрана, нажатия клавишей и работу с мышью, аудиозапись с микрофона).

- Бомбы замедленного действия (time bomb) или логические (logic bomb) часто используются в червях и троянах для исполнения отсроченного алгоритма. Например, определенная дата и какая-то последовательность действий.

- Эксплоит (exploit) значит эксплуатировать. Такие вирусы ищут уязвимости системы, чтобы получить права администратора или настолько загрузить ее, чтобы нарушилась функциональность (DDoS атака).

- Буткит (boot и kit) означает загрузка набора инструментов. Делает на жестком диске динамические библиотеки, которые сложно обнаружить обычными способами.

- Адвар (adware) переводится как рекламное ПО. Иногда это просто плата за использование бесплатного софта. Также программа может без предупреждения вставлять свои баннеры.

- Шпион (spyware) приносит целую гамму различных неполадок. Сюда относится незаконный мониторинг, копирование, удаление или изменение ценной информации, установка нежелательного ПО.

- Винлокер (Winlocker) блокирует ОС. Вы не можете пользоваться браузером или антивирусом. Иногда интерфейс полностью блокируется. Появляется баннер с требованием пополнить интернет-кошелек злоумышленника или отправить смс-код. Однако после выполнения всех условий ничего не меняется.

- Ботнет (Botnet) является разновидностью эксплоитов. Они создают свою бот или зомби-сеть, которая атакует интернет-сайты. Программа загружает трафик на компьютере, использует ресурсы для вычисления или майнинга, например, биткоинов (bitcoin).