Управление групповыми политиками в организации. часть 2

Содержание:

- Как включить редактор локальной групповой политики в Windows Home

- Респект за пост! Спасибо за работу!

- Для 64-разрядного типа системы

- Запретить пользователям устанавливать программы

- Как запустить редактор локальной групповой политики gpedit.msc в среде windows home

- Обновление настроек

- Запретить доступ к Панели управления

- Аннотация

- Создание групповых политик

- Оснастка управления групповыми политиками

- Дополнительные сведения

- Параметры уведомления

- Несколько примеров того, что вы можете сделать с помощью редактора локальной групповой политики

- Через проводник

- Запретить запуск определенных приложений

- Теневое копирование или Первый после Бога

- Открываем «Локальную политику безопасности» в Windows 10

Как включить редактор локальной групповой политики в Windows Home

Независимо от того, работаете ли вы в Windows Vista, Windows 7, Windows 8.1 или Windows 10 Home, вы можете включить редактор групповой политики, используя одно из двух решений, приведенных ниже.

Решение 1: Используйте программу GPEDIT.msc

Правильная установка с помощью этого инструмента требует пары настроек и NET Framework версии 3.5 или выше.

Сначала перейдите на сайт C:\Windows\SysWOW64 и скопируйте эти элементы:

- Папку GroupPolicy

- Папку GroupPolicyUsers

- Файл gpedit.msc

Затем откройте C:\Windows\System32 и вставьте только что скопированные элементы.

Теперь скачайте ZIP-файл Add GPEDIT.msc от пользователя Drudger из DeviantArt и установите его на свой компьютер. Вам понадобится учетная запись DevianArt.

После установки вы найдете инструмент в разделе C:\Windows\Temp\gpedit. Возможно, вам придется вручную перейти в эту папку.

Если ваше имя пользователя Windows содержит более одного слова, возможно, вам придется изменить установку. Щелкните правой кнопкой мыши x64.bat или x86.bat, в зависимости от того, 64-разрядная или 32-разрядная ваша система, и выберите Open with… > Блокнот или Правка (Windows 10). Добавьте кавычки к шести экземплярам %username%, т.е. измените %username% на “%username%”, сохраните изменения, затем снова щелкните правой кнопкой мыши файл BAT и выберите Запустить от имени администратора.

Если вы продолжаете получать ошибку, попробуйте заменить “%username%” на “%userdomain%\%username%”.

Решение 2: Использовать GPEDIT Enabler BAT

Если вы не можете найти файл gpedit.msc в вашей системе, или если предыдущий метод не сработал, попробуйте это.

Откройте Блокнот, введите код ниже и сохраните файл как Enabler.bat.

Затем щелкните правой кнопкой мыши на только что созданном файле BAT и выберите Запустить от имени администратора. Откроется командное окно, и файл BAT будет запущен через несколько установок.

Теперь попробуйте открыть gpedit.msc, как описано выше. Если вы не можете найти gpedit.msc с помощью поиска, обязательно попробуйте открыть его с помощью окна Run.

Спасибо, что читаете! Подписывайтесь на мои каналы в Telegram, и . Только там последние обновления блога и новости мира информационных технологий.

Респект за пост! Спасибо за работу!

Хотите больше постов? Узнавать новости технологий? Читать обзоры на гаджеты? Для всего этого, а также для продвижения сайта, покупки нового дизайна и оплаты хостинга, мне необходима помощь от вас, преданные и благодарные читатели. Подробнее о донатах читайте на специальной странице.

Есть возможность стать патроном, чтобы ежемесячно поддерживать блог донатом, или воспользоваться Яндекс.Деньгами, WebMoney, QIWI или PayPal:

Заранее спасибо! Все собранные средства будут пущены на развитие сайта. Поддержка проекта является подарком владельцу сайта.

Для 64-разрядного типа системы

Если в предыдущем случае установку можно было осуществить в считанные клики, то здесь уже будет сложнее. Помимо автоматической установки вам придётся ещё провести ряд манипуляций с перемещением и заменой файлов. Поэтому внимательно читайте инструкцию ниже:

- Установите редактор политики – делайте всё, как в инструкции выше.

- Когда вы завершили установку, перейдите в папку «SysWOW64». Путь к данной папке указан на скриншоте ниже. Чтобы лишний раз не переходить по папкам, вы можете просто ввести её адрес в строку проводника и нажать на стрелочку. Если вы правильно ввели имя директории, то сразу же перейдёте в данную папку.

- Теперь вам нужно скопировать отсюда три папки и один файл. Все они указаны на скрине. Нажмите и удерживайте клавишу «Ctrl», затем, не отпуская её, выделите левым кликом мышки нужные файлы. Теперь скопируйте все эти файлы, предварительно вызвав контекстное меню правым кликом мышки.

- Зайдите в папку «Windows». Она расположена на уровень выше. Вы можете перейти в неё, кликнув по её названию в строке проводника.

- Теперь перейдите в папку «System32».

- Наведите курсор мыши на свободную область в папке (чтобы он не задевал другие папки), щелкните правой клавишей мышки и выберите функцию «Вставить».

- Если в данной папке у вас содержатся файлы с одинаковым названием, то вы увидите окно, которое предложит вам либо заменить файлы, либо не копировать их, либо сохранить оба файла. Выберите первый вариант.

- Любые манипуляции в системной папке «System32» доступны только с полномочиями администратора. Поэтому далее перед вами всплывёт окно, требующее подтверждения ваших действий. Нажмите «Продолжить».

- Перейдите в папку «Temp». Чтобы сделать это максимально быстро, вбейте в строку проводника тот адрес, который показан на фото.

- Скопируйте из этой папки пять файлов (они также показаны на скриншоте).

- Переместитесь в папку «System32». Проводник запоминает, какие папки вы открывали, поэтому вы можете перейти в папку, в которой только что были, нажав на стрелочку влево.

- В данной папке вызовите меню правым кликом мыши, затем левым кликом щелкните по функции «Вставить».

- Кликните на «Копировать с заменой».

- После этого перезапустите компьютер, чтобы все ваши проделанные изменения сохранились корректно. Запустите утилиту, вписав в окно «Выполнить» команду «gpedit.msc» и нажав «ОК». Окно «Выполнить» открывается при помощи нажатия на клавиши «Win R».

Если после данных действий никаких ошибок не возникает, значит, дело сделано. Если ситуация обратная, тогда вам необходимо провести ещё ряд манипуляций, о которых пойдёт речь в следующей части статьи.

Запретить пользователям устанавливать программы

Очистка компьютера, зараженного вредоносным ПО, может занять некоторое время. Чтобы пользователи не устанавливали зараженное программное обеспечение, вам следует отключить установщик Windows в групповой политике.

Перейдите в указанное ниже место и дважды щелкните Запретить установки пользователям

Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Установщик Windows

Выберите здесь вариант Включено и выберите Скрыть установки для пользователей в раскрывающемся меню на панели «Параметры» ниже.

Теперь пользователи не смогут устанавливать новые программы на ПК. Хотя они по-прежнему смогут загружать или перемещать их в хранилище ПК.

Как запустить редактор локальной групповой политики gpedit.msc в среде windows home

Кстати, еще один момент. Я уже пробовал сделать то же самое вторым из предложенных Вами методов, редактор групповой политики действительно появился (правда, перестали работать Excel и Power Point — пришлось откатить к изначальному состоянию), однако заданные там политики на деле ничего не блокировали. Нашел этому объяснение здесь https://winitpro.ru/index.php/2021/02/27/ustanovka-redaktora-gruppovyx-politik-gpedit-msc-windows-7-home/#comment-84939 вот сам комментарий:

Спасибо за ответ. В пользовательском разделе не существует SRP. Не поддерживается оно формально, по факту, при внесении в реестр — работает. Видимо в домашних версиях отсутствует какой-то функционал, который, после редактирования политик в оснастке, переносит правила реестра из раздела HKCU/…/Group Policy Object/…/ в нужное место. Пришлось сделать скрипт который это и выполняет.

Спросил автора про скрипт — увы, безответно (((. Думаю, что многие были бы Вам благодарны, если бы Вы смогли для «чайников» сделать такую вещь. Надеюсь, умелыми руками это не сложно ))

Обновление настроек

Однако далеко не всегда можно что-то поменять. Клиент может попросту не сработать в определенный момент, скажем, из-за кратковременных сбоев в самой системе или вирусного воздействия. В этом случае необходимо производить обновление групповой политики. В редакторе сделать это не представляется возможным. Поэтому необходимо использовать командную строку, которая является неким унифицированным инструментом для устранения множества проблем с системными сбоями.

Обновление групповой политики (принудительно) в общем случае производится командой gpupdate /force или с дополнениями, показанными на изображении выше. Некоторые считают, что достаточно просто перезагрузить систему или сменить пользователя. Это не так. Должного эффекта вы не получите. Но строка обновления, указанная выше, результат дает немедленно. Правда, командная консоль должна быть запущена от имени администратора. В противном случае разрешения на выполнение в ней команд пользователь не получит.

Запретить доступ к Панели управления

Панель управления – это центр всех настроек Windows, как безопасности, так и удобства использования. Однако, эти настройки могут оказаться действительно плохими в неопытных руках. Если компьютер будет использовать начинающий пользователь или вы не хотите, чтобы кто-то вмешивался в конфиденциальные настройки, вам определенно следует запретить доступ к Панели управления.

Для этого перейдите в указанное ниже место в редакторе групповой политики и дважды щелкните Запретить доступ к панели управления.

Конфигурация пользователя → Административные шаблоны → Панель управления

Здесь выберите опцию Включено, чтобы запретить доступ к Панели управления. Теперь опция Панели управления будет удалена из меню «Пуск», и никто не сможет получить к ней доступ из любого места, включая диалоговое окно «Выполнить».

Все параметры в Панели управления также будут скрыты, и доступ к ним любым другим способом покажет ошибку.

Аннотация

Параметры групповой политики (GPP) позволяют указать параметры конфигурации компьютера и пользователя. Эти параметры позволяют недоступна детализированной конфигурации с помощью обычной групповой политики. GPP также обеспечивает фильтрацию параметров с использованием таргетинга на уровне элемента, что позволяет детализированное применение параметров для подмножество пользователей или компьютеров.

Вам может потребоваться знать о возможных событиях, которые могут регистрироваться компонентом, чтобы правильно классифицировать их в решениях управления системами. Ниже приведен список событий для настроек групповой политики.

Создание групповых политик

По умолчанию в иерархии каталога Active Directory создаются две групповые политики: Default Domain Policy (политика домена по умолчанию) и Default Domain Controller’s Policy (политика контроллера домена по умолчанию). Первая из них назначается домену, а вторая — контейнеру, в состав которого входит контроллер домена. Если вы хотите создать свой собственный объект GPO, вы должны обладать необходимыми полномочиями. По умолчанию правом создания новых GPO обладают группы Enterprise Administrators (Администратор предприятия) и Domain Administrators (Администраторы домена).

Оснастка управления групповыми политиками

Сперва следует установить роль сервера Active Directory Domain Service (AD DS) на контроллер домена. После этого будет доступна оснастка Group Policy Management, для ее запуска вызываем окно “Выполнить” (Windows + R). В открывшемся окне вводим команду:

И нажимаем “OK”.

Возможно оснастка не сможет открыться т.к. не была установлена ранее. Исправим это.

Открываем диспетчер серверов и выбираем установку ролей и компонентов.

На этапе выбора типа установки, отметим параметр “Установка ролей и компонентов”. Кликаем по кнопке “Далее”.

Так как установка выполняется для текущего сервера — нажимаем “Далее”.

Установку серверных ролей пропускаем нажатием на кнопку “Далее”.

На этапе выбора компонентов отметим галкой “Управление групповой политикой”. Кликаем по кнопке “Далее”.

Завершаем установку компонентов как обычно.

Окно оснастки управления групповой политикой выглядит так:

Дополнительные сведения

События предпочтений групповой политики регистрются в журнале приложений. Информационные события регистрируются, только если включены соответствующие параметры групповой политики. Путь к настройкам для области предпочтения:

Конфигурация компьютера\Политики\Административные шаблоны\Система\Групповая политика\Ведение журнала и трассировка

Возможные источники событий:

- Среда групповой политики

- Локальные пользователи и группы групповой политики

- Параметры устройства групповой политики

- Параметры сети групповой политики

- Карты диска групповой политики

- Папки групповой политики

- Сетевые пакеты групповой политики

- Файлы групповой политики

- Источники данных групповой политики

- Ini-файлы групповой политики

- Службы групповой политики

- Параметры папки групповой политики

- Запланированные задачи групповой политики

- Реестр групповой политики

- Приложения групповой политики

- Принтеры групповой политики

- Ярлыки групповой политики

- Параметры интернета для групповой политики

- Параметры меню «Пуск» групповой политики

- Региональные параметры групповой политики

- Параметры питания групповой политики

События предпочтения групповой политики

| События | Severity | Сообщение |

|---|---|---|

| MessageId=0x1000 (4096) | Успешно | Элемент предпочтения %1 «%2» в объекте групповой политики «%3» успешно применен. |

| MessageId=0x1002 (4098) | Предупреждение | Элемент предпочтения %1 «%2» в объекте групповой политики «%3» не применяется, так как сбой с кодом ошибки «%4’%%100790273 |

| MessageId=0x1003 (4099) | Предупреждение | Расширение на стороне клиента не может занося в журнал данные RSoP, так как сбой с кодом ошибки «%1». |

| MessageId=0x1004 (4100) | Успешно | Служба остановлена. |

| MessageId=0x1005 (4101) | Успешно | Элемент предпочтения %1 «%2» в объекте групповой политики «%3» был успешно удален. |

| MessageId=0x1006 (4102) | Предупреждение | Диагностика ODBC (%1), %2 |

| MessageId=0x1007 (4103) | Предупреждение | Расширение на стороне клиента не может быть %1 %2 элементов предпочтения для объекта групповой политики «%3», так как Windows закрывается или пользователь выходит из системы. |

| MessageId=0x1009 (4105) | Предупреждение | Элемент предпочтения %1 ‘%2’ в объекте групповой политики «%3» не применяется, так как целевой элемент не сбой с кодом ошибки «%4’%%100790273. |

| MessageId=0x100A (4106) | Предупреждение | Элемент предпочтения %1 ‘%2’ в объекте групповой политики «%3» не применяется, так как его целевой элемент не сбой с кодом ошибки «%4’%%100790273. |

| MessageId=0x1013 (4115) | Успешно | Служба запущена. |

| MessageId=0x2000 (8192) | Предупреждение | Элемент предпочтения %1 ‘%2’ в объекте групповой политики «%3» не применяется, так как он не сбой с кодом ошибки «%4’%%100790275. |

| MessageId=0x2001 (8193) | Предупреждение | Элемент предпочтения %1 ‘%2’ в объекте групповой политики «%3» не применяется, так как его целевой элемент не сбой с кодом ошибки «%4’%%100790275. |

| MessageId=0x2002 (8194) | Предупреждение | Клиентский расширение не может %1 %2 параметры политики для ‘%3’, так как он не удалось с кодом ошибки «%4’%%100790275 .В Windows XP и Windows Server 2003 в настройках групповой политики для события СД 8194 вместо предупреждения задается степень серьезности ошибки. |

| MessageId=0x2004 (8196) | Предупреждение | Расширение на стороне клиента перехвачено необязваемого исключения «%1» внутри: ‘%2’%%100790275 . |

| MessageId=0x2006 (8198) | Предупреждение | Элемент предпочтения %1 ‘%2’ в объекте групповой политики «%3» не был удален, так как он не удалялся с кодом ошибки «%4’%%100790275 . |

| MessageId=0x2014 (8212) | Предупреждение | Элемент предпочтения %1 ‘%2’ в объекте групповой политики «%3» не применяется, так как целевой элемент не сбой с кодом ошибки «%4’%%100790275 . |

| MessageId=0x201D (8221) | Предупреждение | При записи в файл трассировки произошла ошибка. Ошибка %1. |

| MessageId=0x2023 (8227) | Предупреждение | Процесс выкинул исключение %1 внутри %2. |

| MessageId=0x2024 (8228) | Предупреждение | Ошибка %1 при получении диагностического сообщения ODBC. |

| MessageId=0x2025 (8229) | Предупреждение | Ошибка ODBC %1, %2. |

| MessageId=0x1A00 (6656) | Успешно | Скрытый фильтр не прошел. |

| MessageId=0xF001 (61441) | Успешно | Эта ошибка была подавлена.%0 |

| MessageId=0xF003 (61441) | Успешно | Дополнительные сведения см. в файле трассировки.%0 |

Параметры уведомления

Действие при низком заряде батареи

Windows Registry Editor Version 5.00 ;Выключение “DCSettingIndex”=dword:00000003 ;Гибернация “DCSettingIndex”=dword:00000002 ;Не предпринимать действий “DCSettingIndex”=dword:00000000 ;Режим сна “DCSettingIndex”=dword:00000001

Действие при почти полной разрядке батареи

Windows Registry Editor Version 5.00 ;Выключение “DCSettingIndex”=dword:00000003 ;Гибернация “DCSettingIndex”=dword:00000002 ;Не предпринимать действий “DCSettingIndex”=dword:00000000 ;Режим сна “DCSettingIndex”=dword:00000001

Отключить уведомление при низком уровне заряда батареи

Windows Registry Editor Version 5.00 “DCSettingIndex”=dword:00000001

Уровень сигнала низкого заряда батареи – установленное значение – 5 процентов

Windows Registry Editor Version 5.00 “DCSettingIndex”=dword:00000005

Уровень сигнала почти полной разрядки батареи – установленное значение – 5 процентов

Windows Registry Editor Version 5.00 “DCSettingIndex”=dword:00000005

Уровень сигнала резервной батареи – установленное значение – 5 процентов

Windows Registry Editor Version 5.00 “DCSettingIndex”=dword:00000005

Несколько примеров того, что вы можете сделать с помощью редактора локальной групповой политики

Давайте перечислим несколько примеров того, что вы можете сделать с помощью редактора локальной групповой политики. Вы можете настроить параметры Windows и применить их так, чтобы пользователи на вашем компьютере не могли изменить их впоследствии. Вот несколько примеров:

- Разрешить пользователям доступ только к некоторым приложениям, найденным на вашем компьютере.

- Запретить пользователям использование на компьютере съемных устройств (например, USB-накопителей).

- Заблокируйте доступ пользователей к Панели управления и приложению Настройки.

- Скрыть определенные элементы из панели управления.

- Укажите обои, используемые на рабочем столе, и запретите пользователям изменять их.

- Запретить пользователям включение/отключение подключений к локальной сети или запретить им изменять свойства подключений компьютера (локальной сети).

- Запретить пользователям читать и/или записывать данные с CD, DVD, съемных дисков и т. д.

- Отключите все сочетания клавиш, которые начинаются с клавиши Windows. Например, Windows + R (который открывает окна «Выполнить») и Windows + X (который открывает меню опытного пользователя) перестают работать.

Это всего лишь несколько примеров. Редактор локальной групповой политики из Windows позволяет настраивать многие другие параметры.

Через проводник

Файловый менеджер в виде специальной панели, расположенной в левой части окна, предоставляет быстрый доступ к файловой системе устройства, в том числе к меню Редактора.

Воспользоваться Проводником можно по следующей схеме:

Нажать клавиши: «Win E».

- Вставить: C:WindowsSystem32gpedit.msc.

- Нажать «Enter».

Эти действия позволят сразу запустить системный инструмент. Если юзеру нужен доступ к его файлу, тогда потребуется ввести значение: C:WindowsSystem32, затем прокрутить курсор мыши в самый низ перечня. В нем отобразится наименование gpedit.msc.

Не обязательно вводить полный модуль, достаточно указать значение: gpedit.msc, и оно также найдет Редактор, который отобразится в результатах.

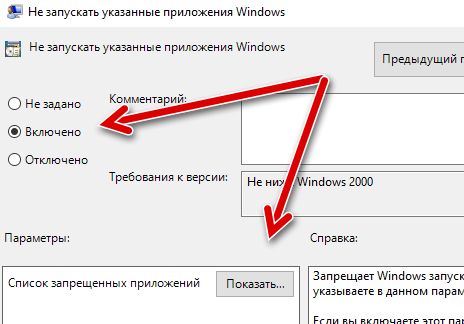

Запретить запуск определенных приложений

Групповая политика также позволяет создать список приложений, чтобы предотвратить их запуск. Он идеально подходит для того, чтобы пользователи не тратили время на известные приложения. Перейдите в указанное ниже место и откройте опцию Не запускать указанные приложения Windows.

Конфигурация пользователя → Административные шаблоны → Система

Включите эту опцию и нажмите кнопку Показать ниже, чтобы начать создание списка приложений, которые вы хотите заблокировать.

Чтобы создать список, вы должны ввести имя исполняемого файла приложения, чтобы иметь возможность заблокировать его; тот, у которого .exe в конце, например, CCleaner.exe, CleanMem.exe или launcher.exe. Лучший способ найти точное имя исполняемого файла приложения – это найти папку приложения в проводнике Windows и скопировать точное имя исполняемого файла (вместе с его расширением .exe).

Введите имя исполняемого файла в список и нажмите ОК, чтобы начать его блокировку.

Под этим параметром групповой политики также есть опция Выполнять только указанные приложения Windows. Если вы хотите отключить все типы приложений, кроме нескольких важных, используйте эту опцию и создайте список приложений, которые вы хотите разрешить. Это отличный вариант, если вы хотите создать действительно строгую рабочую среду.

Теневое копирование или Первый после Бога

И напоследок: не забудь включить теневое копирование диска, если хочешь, чтобы пользователи молились на тебя как на шамана.

Разъясню суть теневого копирования. При его включении и при настройках по умолчанию состояние всего диска сбрасывается в теневую копию два раза в сутки (рекомендую настроить утром и вечером), постоянно будет храниться откат предыдущего дня в его двух состояниях: на конец рабочего времени и на начало нового дня конторы.

Если пользователь снес на сетевом диске годовой отчет и уже начал прилаживать к потолку намыленную веревку, ты подходишь к нему и, придерживая стул под ним, чтобы он (стул) не упал раньше времени, восстанавливаешь удаленный файл.

Теневое копирование позволяет «откатиться» назад на какое-то время. Глубина отката задается при теневом копировании указанием размера, отведенного под теневое копирование. Естественно, чем больше места, тем больше откатов возможно.

Восстановление происходит через «Проводник»: правая кнопка мыши на сетевой папке, в контекстном меню выбрать Previous Versions.

Далее в открывшемся окне выбираешь действие: View, Copy или Restore. Для корректности отката спроси у пользователя, что именно он потерял, и мастерским кликом мыши ввергни его в эйфорию.

Открываем «Локальную политику безопасности» в Windows 10

Сегодня мы бы хотели обсудить процедуру запуска упомянутой выше оснастки на примере ОС Windows 10. Существуют разные методы запуска, которые станут наиболее подходящими при возникновении определенных ситуаций, поэтому целесообразным будет детальное рассмотрения каждого из них. Начнем с самого простого.

Способ 1: Меню «Пуск»

Меню «Пуск» активно задействует каждый пользователь на протяжении всего взаимодействия с ПК. Этот инструмент позволяет осуществлять переход в различные директории, находить файлы и программы. Придет на помощь он и при необходимости запуска сегодняшнего инструмента. Вам достаточно просто открыть само меню, ввести в поиске «Локальная политика безопасности» и запустить классическое приложение.

Как видите, отображается сразу несколько кнопок, например «Запуск от имени администратора» или «Перейти к расположению файла»

Обратите внимание и на эти функции, ведь они однажды могут пригодиться. Вам также доступно закрепление значка политики на начальном экране или на панели задач, что значительно ускорит процесс ее открытия в дальнейшем

Способ 2: Утилита «Выполнить»

Стандартная утилита ОС Виндовс под названием «Выполнить» предназначена для быстрого перехода к определенным параметрам, директориям или приложениям путем указания соответствующей ссылки или установленного кода. У каждого объекта имеется уникальная команда, в том числе и у «Локальной политики безопасности». Ее запуск происходит так:

- Откройте «Выполнить», зажав комбинацию клавиш Win + R. В поле пропишите , после чего нажмите на клавишу Enter или щелкните на «ОК».

Буквально через секунду откроется окно управления политикой.

Способ 3: «Панель управления»

Хоть разработчики операционной системы Виндовс постепенно и отказываются от «Панели управления», перемещая или добавляя многие функции только в меню «Параметры», это классическое приложение все еще нормально работает. Через него тоже доступен переход к «Локальной политике безопасности», однако для этого понадобится выполнить такие шаги:

- Откройте меню «Пуск», найдите через поиск «Панель управления» и запустите ее.

Перейдите к разделу «Администрирование».

В списке отыщите пункт «Локальная политика безопасности» и дважды щелкните по нему ЛКМ.

Дожидайтесь запуска нового окна для начала работы с оснасткой.

Способ 4: Консоль управления Microsoft

В Консоли управления Майкрософт происходит взаимодействие со всеми возможными в системе оснастками. Каждая из них предназначена для максимально детальной настройки компьютера и применения дополнительных параметров, связанных с ограничениями доступа к папкам, добавлением или удалением определенных элементов рабочего стола и многим другим. Среди всех политик присутствует и «Локальная политика безопасности», но ее еще нужно отдельно добавить.

- В меню «Пуск» найдите и перейдите к этой программе.

Через всплывающее окно «Файл» приступайте к добавлению новой оснастки, нажав на соответствующую кнопку.

В разделе «Доступные оснастки» отыщите «Редактор объектов», выделите его и щелкните на «Добавить».

Поместите параметр в объект «Локальный компьютер» и щелкните на «Готово».

Осталось только перейти к политике безопасности, чтобы убедиться в ее нормальном функционировании. Для этого откройте корень «Конфигурация компьютера» — «Конфигурация Windows» и выделите «Параметры безопасности». Справа отобразятся все присутствующие настройки. Перед закрытием меню не забудьте сохранить изменения, чтобы добавленная конфигурация осталась в корне.

Приведенный выше способ будет максимально полезен тем юзерам, кто активно использует редактор групповых политик, настраивая там необходимые ему параметры. Если вас интересуют другие оснастки и политики, советуем перейти к отдельной нашей статье по этой теме, воспользовавшись указанной ниже ссылкой. Там вы ознакомитесь с основными моментами взаимодействия с упомянутым инструментом.

Что же касается настройки «Локальной политики безопасности», производится она каждым пользователем индивидуально — им подбираются оптимальные значения всех параметров, но при этом существуют и главные аспекты конфигурации. Детальнее о выполнении этой процедуры читайте далее.

Подробнее: Настраиваем локальную политику безопасности в Windows

Теперь вы знакомы с четырьмя различными методами открытия рассмотренной оснастки. Вам осталось только подобрать подходящий и воспользоваться им.

Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.