Установка и настройка шифрования bitlocker в windows10

Содержание:

- Можно ли взломать bitlocker

- Как включить BitLocker

- Решение 7. отключите шифрование устройства в приложении «настройки».

- Как работает шифрование диска BitLocker

- Repair-bdeRepair-bde

- Управление компьютерами, присоединившись к домену, и переход в облакоManaging domain-joined computers and moving to cloud

- Как включить шифрование диска BitLocker

- Bitlocker — шифрование и расшифровка жестких дисков

- Нужно ли приостанавливать защиту BitLocker для скачивания и установки обновлений и обновлений системы?Do I have to suspend BitLocker protection to download and install system updates and upgrades?

- Включение шифрования BitLocker в домашней редакции Windows

Можно ли взломать bitlocker

Да, можно, но для этого вам всё равно понадобятся ключи шифрования, для извлечения которых хакеры пользуются уязвимостями, которые оставила в криптографической система сама Microsoft, сознательно пойдя на компромисс между надёжностью и удобством. Например, если ваш ПК присоединён к домену, ключи BitLocker автоматически отправляются в Active Directory на случай их утери. Кстати, получение копий ключей из учётной записи или Active Directory является основным способом взлома BitLocker.

А ещё открытые копии ключей сохраняются в оперативной памяти компьютера, а значит и в файле дампа ОЗУ, и в файле гибернации, из которых их также можно извлечь, получив физический доступ к жёсткому диску. Получается так, что каким бы ни был надёжным сам алгоритм шифрования, весь результат его работы нивелируется организацией работы с ключами.

Метки к статье: ШифрованиеWindows 10

Как включить BitLocker

После проверки наличия чипа TPM на компьютере выполните следующие шаги по активации BitLocker:

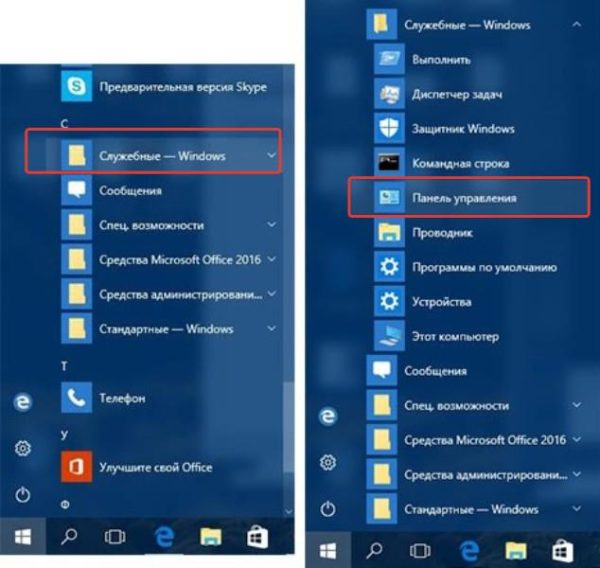

Шаг 1. Нажмите кнопку «Пуск». В папке служебных программ отыщите «Панель управления».

В меню «Пуск», открываем папку «Служебные-Windows», находим и открываем «Панель управления»

В меню «Пуск», открываем папку «Служебные-Windows», находим и открываем «Панель управления»

Шаг 2. Нажмите «Система и безопасность».

В категории «Просмотр» выбираем «Категория», нажимаем на раздел «Система и безопасность»

В категории «Просмотр» выбираем «Категория», нажимаем на раздел «Система и безопасность»

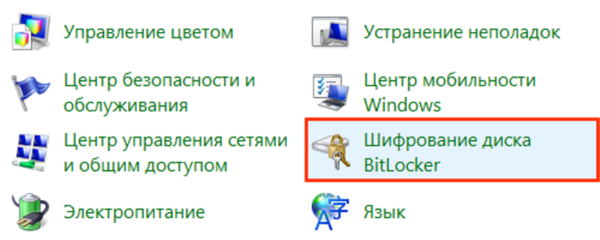

Шаг 3. Щелкните «Шифрование диска BitLocker».

Щелкаем на «Шифрование диска BitLocker»

Щелкаем на «Шифрование диска BitLocker»

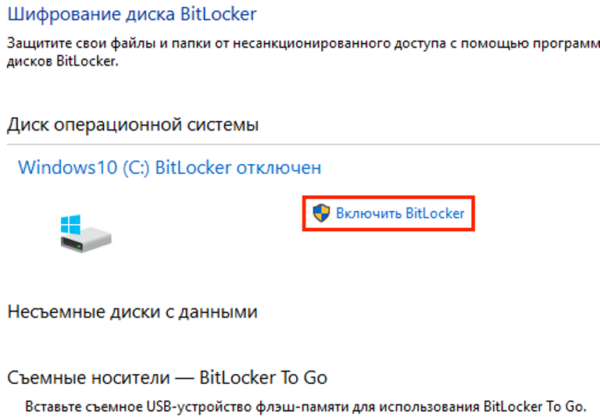

Шаг 4. Затем нажмите на текстовую ссылку «Включить BitLocker».

Нажимаем на текстовую ссылку «Включить BitLocker»

Нажимаем на текстовую ссылку «Включить BitLocker»

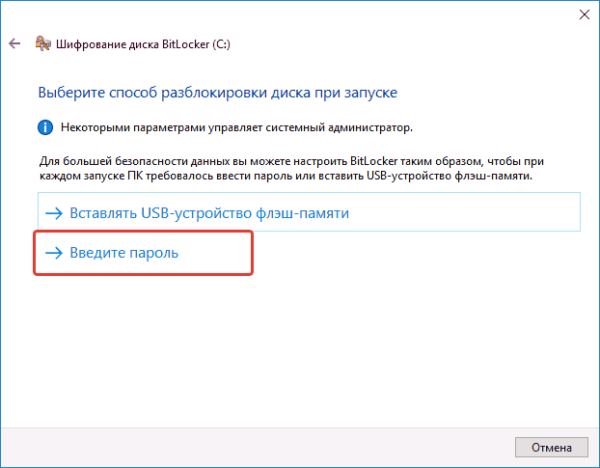

Шаг 5. Выберите способ разблокировки диска во время запуска: вы можете вставить флешку или ввести пароль (мы выбрали второй метод, поскольку он проще).

Выбираем один из способов разблокировки диска при запуске, для примера выбран способ «Введите пароль»

Выбираем один из способов разблокировки диска при запуске, для примера выбран способ «Введите пароль»

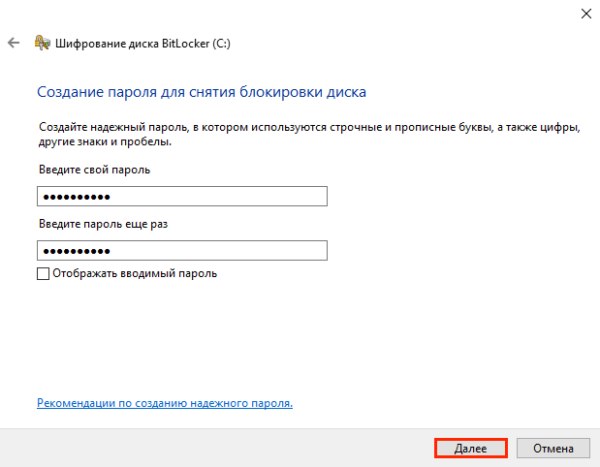

Шаг 6. Дальше введите пароль, который будет использоваться при загрузке Windows 10 для разблокировки диска (однако, вы должны его хорошенько запомнить). После этого нажмите «Далее».

Дважды вводим пароль, нажимаем «Далее»

Дважды вводим пароль, нажимаем «Далее»

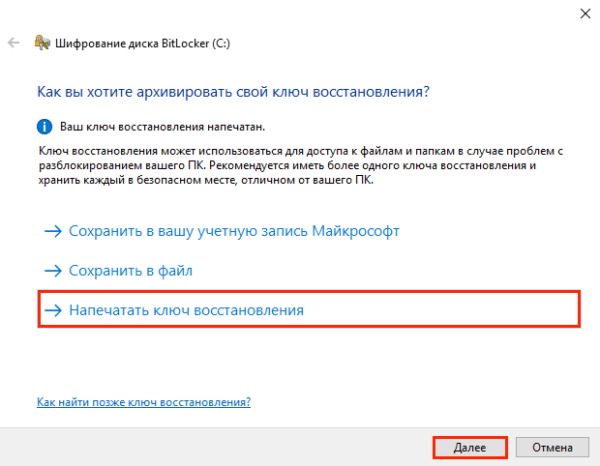

Шаг 7. Не беспокойтесь о том, что все забудете. Вам будет предоставлено несколько вариантов хранения ключа, который поможет восстановить доступ к файлам:

- в своей учетной записи Microsoft;

- на USB-накопителе;

- в виде файла;

- на бумаге.

Убедитесь, что выбрали наиболее удобный для себя вариант и сохраните ключ восстановления в безопасном месте.

Выбираем подходящий для себя вариант хранения ключа для восстановления, нажимаем «Далее»

Выбираем подходящий для себя вариант хранения ключа для восстановления, нажимаем «Далее»

Шаг 8. Нажмите «Далее».

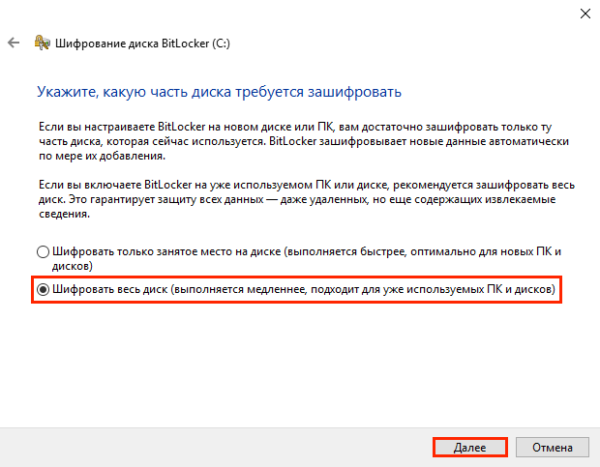

Шаг 9. Теперь выберите опцию шифрования, которая наилучшим образом соответствует вашим потребностям.

Выбираем необходимую опцию шифрования, нажимаем «Далее»

Выбираем необходимую опцию шифрования, нажимаем «Далее»

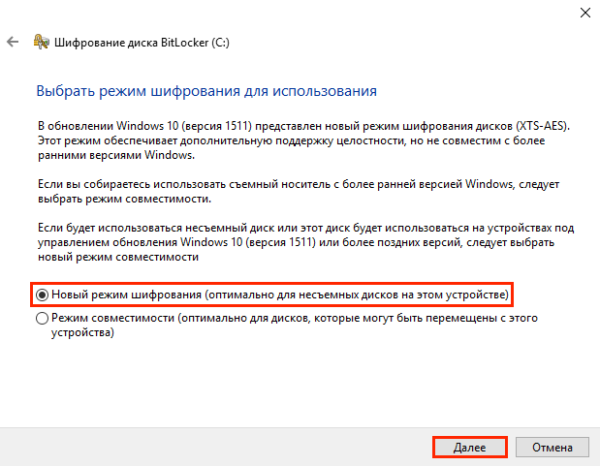

Шаг 10. Затем определитесь с этими двумя параметрами.

Выбираем «Новый режим шифрования» или «Режим совместимости», нажимаем «Далее»

Выбираем «Новый режим шифрования» или «Режим совместимости», нажимаем «Далее»

Шаг 11. Нажмите «Далее».

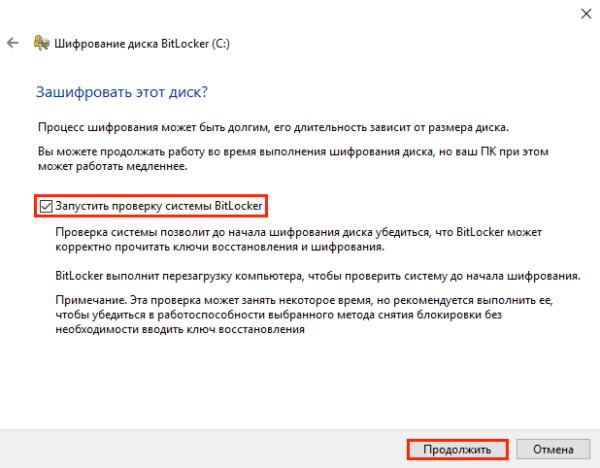

Шаг 12. Теперь поставьте флажок возле запуска проверки системы BitLocker и нажмите «Продолжить».

Ставим флажок возле запуска проверки системы BitLocker, нажимаем «Продолжить»

Ставим флажок возле запуска проверки системы BitLocker, нажимаем «Продолжить»

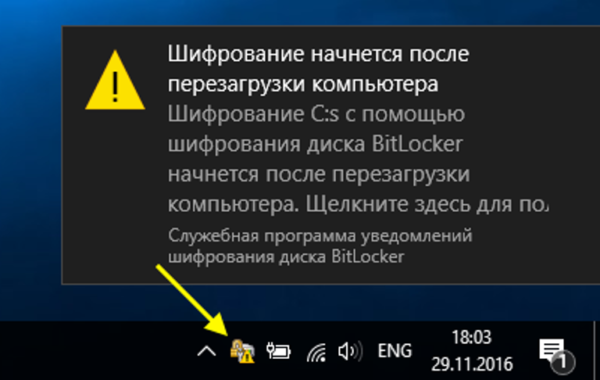

Шаг 13. Все готово! Перед началом процесса шифрования просто перезагрузите компьютер.

Перезагружаем компьютер

Перезагружаем компьютер

Шаг 14. Чтобы разблокировать диск BitLocker предложит ввести пароль. Введите его и нажмите «Enter».

Вводим пароль, указанный при включении BitLocker, нажимаем «Enter»

Вводим пароль, указанный при включении BitLocker, нажимаем «Enter»

Решение 7. отключите шифрование устройства в приложении «настройки».

Если вы хотите отключить BitLocker, вам будет приятно узнать, что вы можете сделать это прямо из приложения «Настройки». Для этого выполните следующие действия:

- Откройте Настройки приложения . Вы можете сделать это, нажав сочетание клавиш Windows Key I .

- Когда откроется Приложение настроек , перейдите в раздел Система .

- На левой панели выберите О программе . Теперь найдите раздел Шифрование устройства на правой панели и нажмите кнопку Выключить .

- Когда появится диалоговое окно подтверждения, снова нажмите Отключить .

После этого BitLocker должен быть отключен на вашем компьютере.

BitLocker может быть полезен, если вы хотите защитить свои файлы от несанкционированного доступа, но если вы не хотите использовать эту функцию, вы сможете отключить ее с помощью одного из наших решений.

Спите ночью, зная, что ваши данные защищены лучшим программным обеспечением для шифрования из нашего списка!

Примечание редактора. Этот пост был первоначально опубликован в марте 2021 года и с тех пор был полностью переработан и обновлен для обеспечения свежести, точности и полноты.

Как работает шифрование диска BitLocker

Не вдаваясь в подробности выглядит это так. Система шифрует весь диск и дает вам ключи от него. Если вы шифруете системный диск то без вашего ключа компьютер не загрузится. Тоже самое как ключи от квартиры. У вас они есть вы в нее попадете. Потеряли, нужно воспользоваться запасными (кодом восстановления (выдается при шифровании)) и менять замок (сделать шифрование заново с другими ключами)

Для надежной защиты желательно наличие в компьютере доверенного платформенного модуля TPM (Trusted Platform Module). Если он есть и его версия 1.2 или выше, то он будет управлять процессом и у вас появятся более сильные методы защиты. Если же его нет, то возможно будет воспользоваться только ключом на USB-накопителе.

Работает BitLocker следующим образом. Каждый сектор диска шифруется отдельно с помощью ключа (full-volume encryption key, FVEK). Используется алгоритм AES со 128 битным ключом и диффузором. Ключ можно поменять на 256 битный в групповых политиках безопасности.

Для этого воспользуемся поиском в Windows 7. Открываем меню Пуск и в поле поиска пишем «политики» и выбираем Изменение групповой политики

В открывшемся окошке в левой части переходим по пути

Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Шифрование диска BitLocker

В правой части дважды кликаем на Выберите метод шифрования диска и стойкость шифра

В открывшемся окошке нажимаем Включить политику. В разделе Выбрать метод шифрования из выпадающего списка выбираем нужный

Самый надежный это AES с 256-битным ключом с диффузором. При этом скорее всего нагрузка на центральный процессор будет чуть чуть повыше, но не на много и на современных компьютерах вы разницы не заметите. Зато данные будут надежней защищены.

Использование диффузора еще больше повышает надежность так как приводит к значительным изменением зашифрованной информации при незначительном изменении исходных данных. То есть, при шифровании двух секторов с практически одинаковыми данными результат будет значительно отличаться.

Сам ключ FVEK располагается среди метаданных жесткого диска и так же шифруется с помощью основного ключа тома(volume master key, VMK). VMK так же шифруется с помощью TPM модуля. Если последний отсутствует, то с помощью ключа на USB накопителе.

Если USB накопитель с ключом будет недоступен, то необходимо воспользоваться 48-значным кодом восстановления. После этого система сможет расшифровать основной ключ тома, с помощью которого расшифрует ключ FVEK, с помощью которого будет разблокирован диск и пойдет загрузка операционной системы.

Усовершенствование BitLocker в Windows 7

При установке Windows 7 с флешки или с диска предлагается разметить или настроить диск. При настройке диска создается дополнительный загрузочный раздел размером 100 МБ. Наверное не у меня одного возникали вопросы по поводу его назначения. Вот именно этот раздел и нужен для работы технологии Bitlocker.

Этот раздел является скрытым и загрузочным и он не шифруется иначе не возможно было бы загрузить операционную систему.

В Windows Vista этот раздел или том должен быть объемом в 1.5 ГБ. В Windows 7 его сделали 100 МБ.

Если же вы при установке операционной системы сделали разбивку сторонними программами, то есть не создали загрузочный раздел, то в Windows 7 BitLocker сам подготовит нужный раздел. В Windows Vista вам бы пришлось его создавать с помощью дополнительного софта идущего в комплекте с операционной системой.

Так же в Windows 7 появилась технология BitLocker To Go для шифрования флешек и внешних жестких дисков. Рассмотрим ее позже.

Repair-bdeRepair-bde

Может возникнуть проблема, которая повредил область жесткого диска, на котором BitLocker хранит критически важные сведения.You may experience a problem that damages an area of a hard disk on which BitLocker stores critical information. Такая проблема может быть вызвана сбоем жесткого диска или неожиданным выходом Windows.This kind of problem may be caused by a hard disk failure or if Windows exits unexpectedly.

Средство ремонта BitLocker (Repair-bde) можно использовать для доступа к зашифрованным данным на сильно поврежденном жестком диске, если диск был зашифрован с помощью BitLocker.The BitLocker Repair Tool (Repair-bde) can be used to access encrypted data on a severely damaged hard disk if the drive was encrypted by using BitLocker. Repair-bde может реконструировать критически важные части данных диска и восстановления, пока для расшифровки данных используется допустимый пароль восстановления или ключ восстановления.Repair-bde can reconstruct critical parts of the drive and salvage recoverable data as long as a valid recovery password or recovery key is used to decrypt the data. Если данные метаданных BitLocker на диске повреждены, необходимо предоставить пакет ключа резервного копирования, а также пароль восстановления или ключ восстановления.If the BitLocker metadata data on the drive has become corrupt, you must be able to supply a backup key package in addition to the recovery password or recovery key. Этот пакет ключей резервное копирование в службы домена Active Directory (AD DS), если вы использовали параметр по умолчанию для резервного копирования AD DS.This key package is backed up in Active Directory Domain Services (AD DS) if you used the default setting for AD DS backup. С помощью этого пакета ключей и пароля восстановления или ключа восстановления можно расшифровать части диска с защитой BitLocker, если диск поврежден.With this key package and either the recovery password or recovery key, you can decrypt portions of a BitLocker-protected drive if the disk is corrupted. Каждый пакет ключей будет работать только для диска с соответствующим идентификатором диска.Each key package will work only for a drive that has the corresponding drive identifier. Для получения этого пакета ключей от AD DS можно использовать viewer для просмотра паролей для восстановления BitLocker.You can use the BitLocker Recovery Password Viewer to obtain this key package from AD DS.

Средство командной строки Repair-bde предназначено для использования, когда операционная система не начинается или когда не удается запустить консоль восстановления BitLocker.The Repair-bde command-line tool is intended for use when the operating system does not start or when you cannot start the BitLocker Recovery Console. Используйте Repair-bde, если верны следующие условия:Use Repair-bde if the following conditions are true:

- Вы зашифровали диск с помощью шифрования диска BitLocker.You have encrypted the drive by using BitLocker Drive Encryption.

- Windows не начинается, или вы не можете запустить консоль восстановления BitLocker.Windows does not start, or you cannot start the BitLocker recovery console.

- У вас нет копии данных, содержащихся на зашифрованном диске.You do not have a copy of the data that is contained on the encrypted drive.

Существуют следующие ограничения для Repair-bde:The following limitations exist for Repair-bde:

- Средство командной строки Repair-bde не может отремонтировать диск, сбой в процессе шифрования или расшифровки.The Repair-bde command-line tool cannot repair a drive that failed during the encryption or decryption process.

- Средство командной строки Repair-bde предполагает, что если диск имеет шифрование, то диск полностью зашифрован.The Repair-bde command-line tool assumes that if the drive has any encryption, then the drive has been fully encrypted.

Дополнительные сведения об использовании repair-bde см. в группе Repair-bde.For more information about using repair-bde, see Repair-bde.

Управление компьютерами, присоединившись к домену, и переход в облакоManaging domain-joined computers and moving to cloud

Компании, моделирующие свои компьютеры с помощью Microsoft System Center 2012 Configuration Manager SP1 (SCCM) или более поздней версии, могут применять существующую последовательность задач по , находясь в среде предуставновки Windows (WinPE), и затем .Companies that image their own computers using Microsoft System Center 2012 Configuration Manager SP1 (SCCM) or later can use an existing task sequence to encryption while in Windows Preinstallation Environment (WinPE) and can then . Таким образом можно выполнить шифрование компьютеров с самого начала, даже до того, как пользователи их получат.This can help ensure that computers are encrypted from the start, even before users receive them. В процессе создания образа компания может также принять решение воспользоваться SCCM для предварительной настройки любой необходимой групповой политики BitLocker.As part of the imaging process, a company could also decide to use SCCM to pre-set any desired BitLocker Group Policy.

Предприятия могут использовать администрирование и мониторинг Microsoft BitLocker (MBAM) для управления клиентских компьютеров с помощью BitLocker, которые являются локальной поддержкой домена до окончания основной поддержки в июле г. или они могут получить расширенную поддержку до апреля 2026 г.Enterprises can use Microsoft BitLocker Administration and Monitoring (MBAM) to manage client computers with BitLocker that are domain-joined on-premises until mainstream support ends in July 2019 or they can receive extended support until April 2026. Таким образом, в течение следующих нескольких лет хорошей стратегией для предприятий будет планирование и переход к облачному управлению для BitLocker.Thus, over the next few years, a good strategy for enterprises will be to plan and move to cloud-based management for BitLocker. Обратитесь к чтобы узнать, как хранить ключи восстановления в Azure Active Directory (Azure AD).Refer to the to see how to store recovery keys in Azure Active Directory (Azure AD).

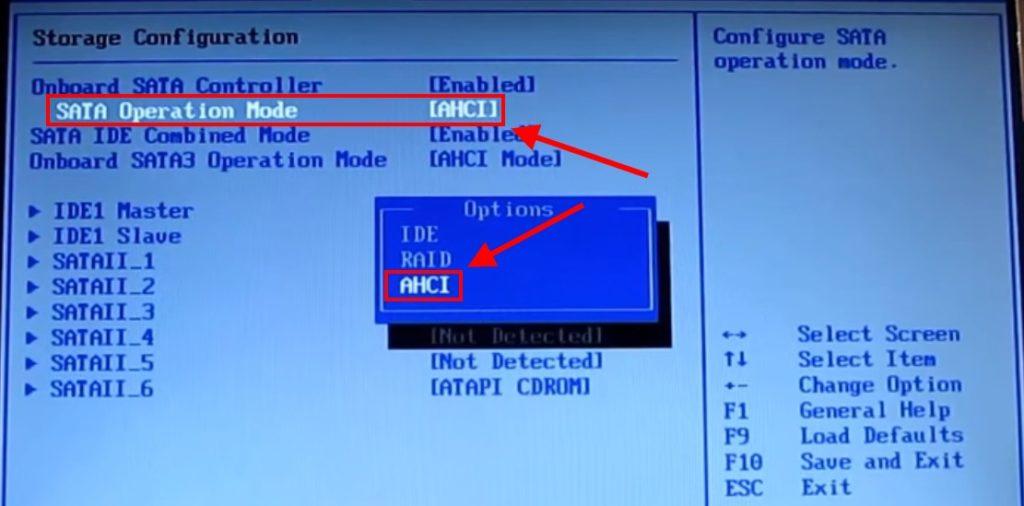

Как включить шифрование диска BitLocker

По умолчанию BitLocker настроен на запуск с модулем TPM и при его отсутствии не захочет запускаться. (Сначала просто попробуйте включить шифрование и если запуститься, то не нужно ничего отключать в групповых политиках)

Для запуска шифрования заходим в Панель управления\Система и безопасность\Шифрование диска BitLocker

Выбираем нужный диск (в нашем примере это системный раздел) и нажимаем Включить BitLocker

Если же вы видите картинку подобную ниже

необходимо править групповые политики.

С помощью вызываем Редактор локальной групповой политики

Идем по пути

Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Шифрование диска BitLocker > Диски операционной системы

Справа выбираем Обязательная дополнительная проверка подлинности

В открывшемся окошке нажимаем Включить, затем необходимо проконтролировать наличие галочки Разрешить использование BitLocker без совместимого TPM и нажать ОК

После этого BitLocker можно будет запустить. Вас попросят выбрать единственный вариант защиты — Запрашивать ключ запуска при запуске. Это и выбираем

Вставляем флешку на которую будет записан ключ запуска и нажимаем Сохранить

Теперь необходимо сохранить ключ восстановления, на тот случай если флешка с ключом запуска будет не в зоне доступа. Можно сохранить ключ на флешке (желательно другой), сохранить ключ в файле для последующего переноса на другой компьютер или сразу распечатать.

Ключ восстановления нужно естественно хранить в надежном месте. Сохраню ключ в файл

Ключ восстановления не получиться сохранить на диске который вы собираетесь зашифровать.

Нажимаете Далее

Ключ восстановления это простой текстовый документ с самим ключом

Затем у вас откроется последнее окошко в котором вам рекомендуют Запустить проверку системы BitLocker до шифрования диска. Нажимаем Продолжить

Сохраняете все открытые документы и нажимаете Перезагрузить сейчас

Вот что увидите если что то пойдет не так

Если все работает то после перезагрузки компьютера запустится шифрование

Время зависит от мощности вашего процессора, емкости раздела или тома который вы шифруете и скорости обмена данными с накопителем (SSD или HDD). Твердотельный диск на 60 Гб заполненные почти под завязку шифруются минут за 30 при этом еще работают Добровольные распределенные вычисления.

Когда шифрование будет завершено увидите следующую картинку

Закрываете окошко и проверяете в надежных ли местах находятся ключ запуска и ключ восстановления.

Bitlocker — шифрование и расшифровка жестких дисков

Bitlocker — это программа шифровальщик, которая впервые появилась в Windows 7. С ее помощью можно шифровать тома жестких дисков (даже системный раздел), USB и MicroSD флешки. Но часто бывает, что пользователь попросту забывает пароль от доступа к зашифрованным данным Bitlocker. Как разблокировать информацию на шифрованном носителе читайте в рамках данной статьи.

Как включить Bitlocker

Способы расшифровки данных подсказывает сама программа на этапе создания блокировки:

- Подготовьте накопитель, который нужно зашифровать. Нажмите по нему правой кнопкой мыши и выберите «Включить Bitlocker».

- Выберите способ шифрования. Обычно, устанавливается пароль для снятия блокировки. Если же у вас есть USB-считыватель смарт-карт с обычной микросхемой стандарта ISO 7816, можете использовать его для разблокировки. Для шифрования доступны варианты по отдельности, так и оба сразу.

- На следующем этапе, мастер шифрования диска предлагает варианты архивации ключа восстановления. Всего их три:

- Сохранение в свою учетную запись Microsoft.

- Сохранение в текстовый файл с расширением .txt.

- Распечатать ключ на листе бумаги с помощью принтера.

- Когда выбрали вариант сохранения ключа восстановления, выберите часть накопителя, которую нужно расшифровать.

- Перед началом шифрования данных, появится окно с уведомлением о процессе. Нажмите «Начать шифрование».

- Подождите некоторое время до завершения процедуры.

- Теперь накопитель зашифрован и будет запрашивать пароль (или смарт-карту) при первичном подключении.

Важно! Вы можете выбрать метод шифрования. Bitlocker поддерживает 128 и 256 битное шифрование XTS AES и AES-CBC

В редакторе локальной групповой политики (не поддерживается Windows 10 Home) можно выбрать метод шифрования для дисков с данными. По умолчанию используется XTS AES 128 бит для не съемных накопителей и AES-CBC 128 бит для съемных жестких дисков и флешек.

Чтобы изменить метод шифрования:

- Откройте редактор с помощью Выполнить (Win+R) и командыgpedit.msc

- Перейдите по пути:Конфигурация Компьютера → Административные шаблоны → Компоненты Windows → Шифрование диска Bitlocker

- Откройте «Выберите уровень шифрования диска и уровень стойкости шифра». В зависимости от вашей версии Windows (1511 или ниже), с которой будет взаимодействовать зашифрованный диск, выберите нужную вам локальную политику.

- Выберите метод и нажмите «ОК».

После изменений в политике, Bitlocker сможет запаролить новый носитель с выбранными параметрами.

Как отключить Bitlocker

Процесс блокировки предоставляет два способа для дальнейшего получения доступа к содержимому накопителя: пароль и привязка к смарт-карте. Если вы забыли пароль или утратили доступ к смарт-карте (а скорее не использовали ее вовсе), остается воспользоваться ключом восстановления. При запароливании флешки он создается обязательно, поэтому найти его можно:

- Распечатанный на листе бумаге. Возможно вы его поместили к важным документам.

- В текстовом документе (или на USB-флешке, если шифровали системный раздел). Вставьте USB флешку в компьютер и следуйте инструкциям. Если ключ сохранен в текстовый файл, прочтите его на незашифрованном устройстве.

- В учетной записи Microsoft. Войдите в свой профиль на сайте в раздел «Ключи восстановления Bitlocker».

После того как вы нашли ключ восстановления:

- Нажмите правой кнопкой мыши по заблокированному носителю и выберите «Разблокировать диск».

- В правом верхнем углу экрана появится окно ввода пароля Bitlocker. Нажмите на «Дополнительные параметры».

- Выберите «Введите ключ восстановления».

- Скопируйте или перепишите 48-значный ключ и нажмите «Разблокировать».

- После этого, данные на носителе станут доступными для считывания.

Важно! Если ваш системный диск или локальный том заблокирован Bitlocker, вы забыли пароль или потеряли ключ восстановления, сделайте откат к предыдущей точки восстановления Windows. В случае, если нет и сохраненных точек, сделайте откат системы до первоначального состояния (Параметры → Обновление и безопасность → Восстановление → Вернуть компьютер в исходное состояние)

Помните, при этом удалится вся персональная информация.

Отключение Bitlocker

Шифрование можно отключить. Для этого зайдите в Панель управления → Все элементы управления → Шифрование диска Bitlocker:

- Разблокируйте диск (обязательное условие, без которого доступ к управлению ограничен).

- Нажмите «Отключить Bitlocker».

- Подтвердите свои действия в новом диалоговом окне и дождитесь окончания процедуры.

- После этого вы получите доступ к «незашифрованным данным».

Совет! Если вы потеряли доступ к заблокированным файлам флешки, но желаете и далее ее эксплуатировать — сделайте форматирование.

Нужно ли приостанавливать защиту BitLocker для скачивания и установки обновлений и обновлений системы?Do I have to suspend BitLocker protection to download and install system updates and upgrades?

Никаких действий пользователя не требуется для BitLocker, чтобы применить обновления от корпорации Майкрософт, включая исправления и обновления компонентов Windows.No user action is required for BitLocker in order to apply updates from Microsoft, including Windows quality updates and feature updates. Пользователям необходимо приостановить защиту BitLocker для обновления программного обеспечения сторонних разработчиков, например:Users need to suspend BitLocker for Non-Microsoft software updates, such as:

- Некоторые обновления прошивки TPM, если эти обновления очищают TPM за пределами API Windows.Some TPM firmware updates if these updates clear the TPM outside of the Windows API. Не каждое обновление прошивки TPM очищает TPM, и это происходит, если в прошивке TPM обнаружена известная уязвимость.Not every TPM firmware update will clear the TPM and this happens if a known vulnerability has been discovered in the TPM firmware. Пользователям не нужно приостанавливать bitLocker, если обновление прошивки TPM использует API Windows для очистки TPM, так как в этом случае BitLocker будет автоматически приостановлен.Users don’t have to suspend BitLocker if the TPM firmware update uses Windows API to clear the TPM because in this case, BitLocker will be automatically suspended. Мы рекомендуем пользователям тестировать обновления прошивки TPM, если они не хотят приостанавливать защиту BitLocker.We recommend users testing their TPM firmware updates if they don’t want to suspend BitLocker protection.

- Обновления приложений, не в microsoft, которые изменяют конфигурацию UEFI\BIOS.Non-Microsoft application updates that modify the UEFI\BIOS configuration.

- Обновления вручную или сторонние для обеспечения безопасности баз данных загрузки (только если BitLocker использует безопасную загрузку для проверки целостности).Manual or third-party updates to secure boot databases (only if BitLocker uses Secure Boot for integrity validation).

- Обновления прошивки UEFI\BIOS, установка дополнительных драйверов UEFI или приложений UEFI без использования механизма обновления Windows (только если вы обновляете и BitLocker не использует безопасную загрузку для проверки целостности).Updates to UEFI\BIOS firmware, installation of additional UEFI drivers, or UEFI applications without using the Windows update mechanism (only if you update and BitLocker does not use Secure Boot for integrity validation).

- Вы можете проверить, использует ли BitLocker secure Boot для проверки целостности с помощью управляем-bde-protectors-get C: (и см. статью «Использование безопасной загрузки для проверки целостности»).You can check if BitLocker uses Secure Boot for integrity validation with manage-bde -protectors -get C: (and see if «Uses Secure Boot for integrity validation» is reported).

Включение шифрования BitLocker в домашней редакции Windows

Любые мои попытки обойти ограничения Windows 10 Домашняя и зашифровать диск BitLocker-ом только встроенными средствами системы, а таковые присутствуют, например, в PowerShell, не увенчались успехом (правда, есть не самые удобные «обходные» пути, о которых в конце материала).

Однако, существуют сторонние программы, позволяющие включать шифрование BitLocker для дисков. К сожалению, ни одна из них не является бесплатной, но первая из описываемых программ полностью функциональна в течение первых 15 дней использования (чего хватит, чтобы зашифровать диски, а работать с ними можно будет и без этой программы). Интересно, что обе рассматриваемых утилиты имеют версии для Mac OS и Linux: если вам нужно работать с дисками, зашифрованными BitLocker в этих системах, имейте в виду.

BitLocker Anywhere

Самая известная программа для включения шифрования на компьютерах с Windows, где рассматриваемая функция отсутствует — Hasleo BitLocker Anywhere. Она бесплатна в течение первых 15 дней использования (но в пробной версии не поддерживает шифрование системных разделов диска).

После загрузки и установки программы для шифрования достаточно выполнить следующие шаги:

- Нажмите правой кнопкой мыши по разделу диска, который нужно зашифровать и выберите пункт меню «Turn on BitLocker».

- В следующем окне укажите и подтвердите пароль для шифрования и расшифровки. Две отметки ниже позволяют включить шифрование только занятого пространства (быстрее, вновь помещаемые данные будут шифроваться автоматически), а также включить режим совместимости (существуют разные версии шифрования BitLocker, с включенным режимом совместимости, вероятнее всего, диск можно будет расшифровать на любом компьютере с поддержкой функции).

- Следующее окно предлагает сохранить ключ восстановления (Save to a file) или распечатать его (Print the recovery key). Он пригодится в случае, если вы забыли пароль (а иногда оказывается полезным и при сбоях файловой системы на диске).

- В завершение придется лишь дождаться окончания процесса шифрования уже имеющихся данных на диске — не закрывайте программу, пока не увидите кнопку Finish внизу справа. На SSD это будет быстрее, на HDD может оказаться необходимым подождать более продолжительное время.

В целом программа работает исправно, и, судя по всему, также умеет шифровать и системный раздел диска (но не смог проверить за неимением ключа) — следующий рассматриваемый продукт этого не умеет. С помощью неё же вы можете и снять шифрование с диска (помните о 15 днях), а работать с таким диском, вводить пароль и разблокировать его можно и без программы — шифрование и расшифровка при работе с данными на диске будут выполняться «на лету» средствами домашней редакции Windows 10.

И эта и следующая рассматриваемая программа добавляют пункты для шифрования/дешифрования и блокировки в контекстное меню дисков в проводнике.

Скачать Hasleo BitLocker Anywhere можно с официального сайта https://www.easyuefi.com/bitlocker-anywhere/bitlocker-anywhere-home.html

M3 BitLocker Loader

M3 BitLocker Loader — утилита, очень похожая на рассмотренную выше. Из особенностей: не может включить шифрование в пробной версии (вы можете лишь ознакомиться с интерфейсом программы), а также не умеет работать с системным разделом диска.

В остальном использование программы мало чем отличается: нажимаем Encrypt у раздела, который нужно зашифровать и проходим все шаги: ввод пароля, сохранение ключа восстановления, ожидание завершения шифрования BitLocker.

Скачать M3 BitLocker Loader можно с официального сайта: https://www.m3datarecovery.com/bitlocker-windows-home/